Introduction

La mise en place d’une Autorité de Certification (AC / CA) constitue une étape cruciale pour tout projet de déploiement d’une PKI interne ou publique.

L’un des moments les plus sensibles est la cérémonie de génération de clé (key ceremony). La cérémonie de clé est la description de manière rigoureuse et auditable l’ensemble des actions techniques et procédurales nécessaires pour aboutir à la génération des clés d’une AC.

Chez NG Technologies, nous avons conduit plusieurs cérémonies — notamment pour une AC Racine et une AC Subordonnée — et nous partageons dans cet article un retour d’expérience : approche technique, organisation, précautions de sécurité et enseignements pratiques.

Objectifs d’une cérémonie de clé

Une cérémonie de clé vise à garantir, de manière vérifiable, documentée et auditable, que la génération, l’utilisation et la sauvegarde des clés cryptographiques de la CA sont effectuées :

dans un environnement sécurisé et contrôlé ;

en respectant les procédures établies dans les politiques de la PKI (Certification Policies et Certification Practice Statement – CP/CPS) ;

sous la supervision des auditeurs accrédités et éventuellement des observateurs indépendants ;

avec des preuves non réfutables (vidéos, captures d’écrans, fichiers de logs…) avec les empreintes numériques non falsifiables (e.g hashs cryptographiques).

C’est un événement où la cryptographie rencontre la gouvernance.

Préparation technique et logistique

Avant toute manipulation cryptographique, une phase de préparation minutieuse est indispensable.

La réalisation d’une cérémonie est une procédure très coûteuse (mise à disposition d’experts et d’auditeurs, équipements cryptographiques, déplacement au datacenter…). Il est donc très important de préparer scrupuleusement tous les détails techniques et logistiques. Il est aussi conseillé de réaliser « une cérémonie blanche » pour vérifier les prérequis.

Profils at algorithmes

Avant même de planifier la cérémonie de clés, une des étapes les plus importantes pour la mise en place d’une CA est la spécification des profils de certificats à générer. Disposer d’une politique cryptographique est important pour éviter tout risque de rejet à l’audit de la PKI. La politique cryptographique doit en particulier définir :

La norme de référence pour les choix algorithmiques (réglementation locale, documents NIST, ….)

Les algorithmes et la taille de clé par profil et pour chaque niveau de la PKI (root, sub ca, end-entities)

Les profils, partie intégrée dans les politiques de certification, doivent identifier en plus les règles de nommages et les extensions des certificats à générer.

Protection des clés

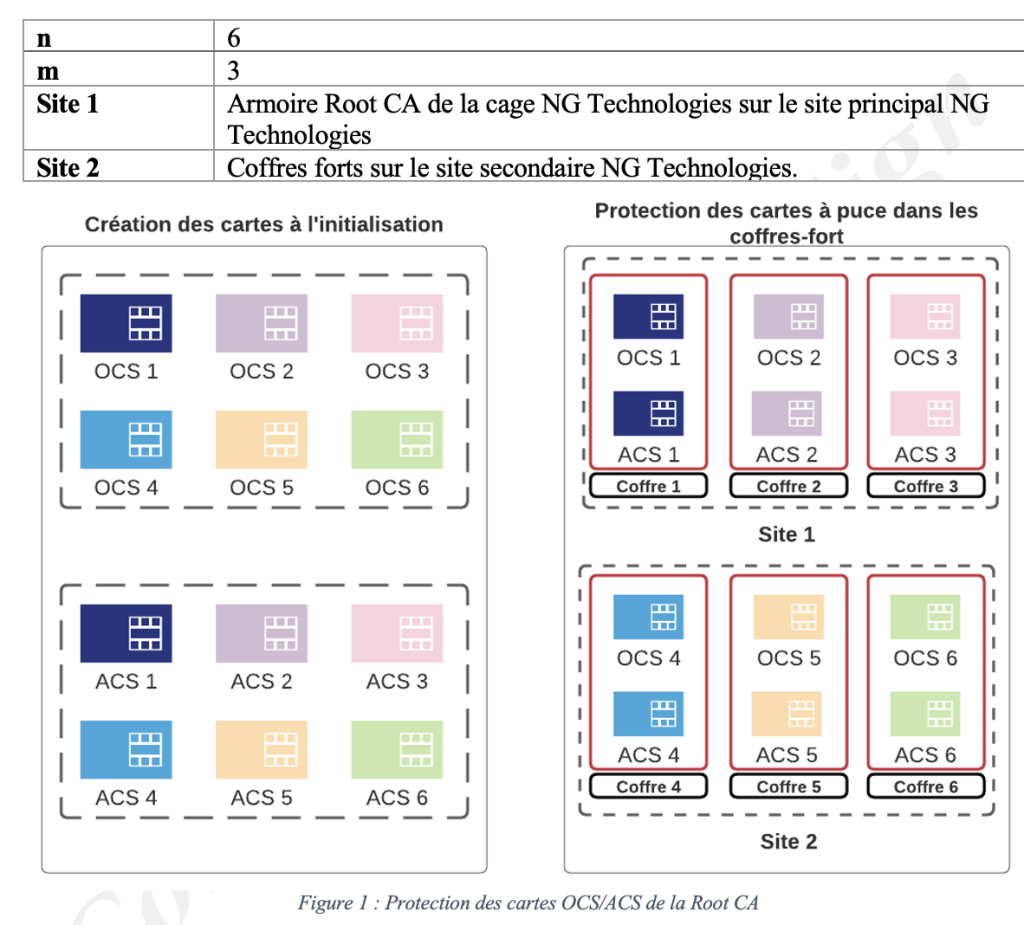

L’Autorité de Certification doit définir d’une politique détaillée pour les procédures liées à la gestion des clés et les secrets associés. En particulier, ce document doit définir : les rôles intervenants dans la cérémonie, les règles et les conventions pour le déroulement, la gestion sécurisée des preuves et la distribution des secrets. Pour la génération d’une autorité, il est recommandé de baser la sécurité des secrets sur un quorum de porteur de secret (désigné par n/m). Chaque porteur doit disposer d’un coffre fort. Les porteurs et les coffres doivent également être distribués sur plus d’un site pour garantir les possibilités de recouvrement en cas d’incidents.

Selon le modèle du HSM et les exigences de sécurité, le quorum peut être implémenté par la distribution d’un jeu de cartes portant les secrets.

Environnement technique

La préparation technique repose aussi sur la mise à disposition d’un environnement sécurisé et entièrement maîtrisé. En particulier, les équipements liés à la génération des clés :

HSM (Hardware Security Module) certifié FIPS 140-2 Level 3 (ou équivalent);

console d’administration et poste opérateur durcis ;

cartes d’opérateur utilisables avec les enveloppes et les kits pour écrire les noms et les codes PIN

vérification des prérequis logiciels : installeurs, scripts,

OpenSSL,Keytoolou d’outils fournis par le HSM…vérification de l’entropie avant génération ;

Déroulement d’une cérémonie Root CA

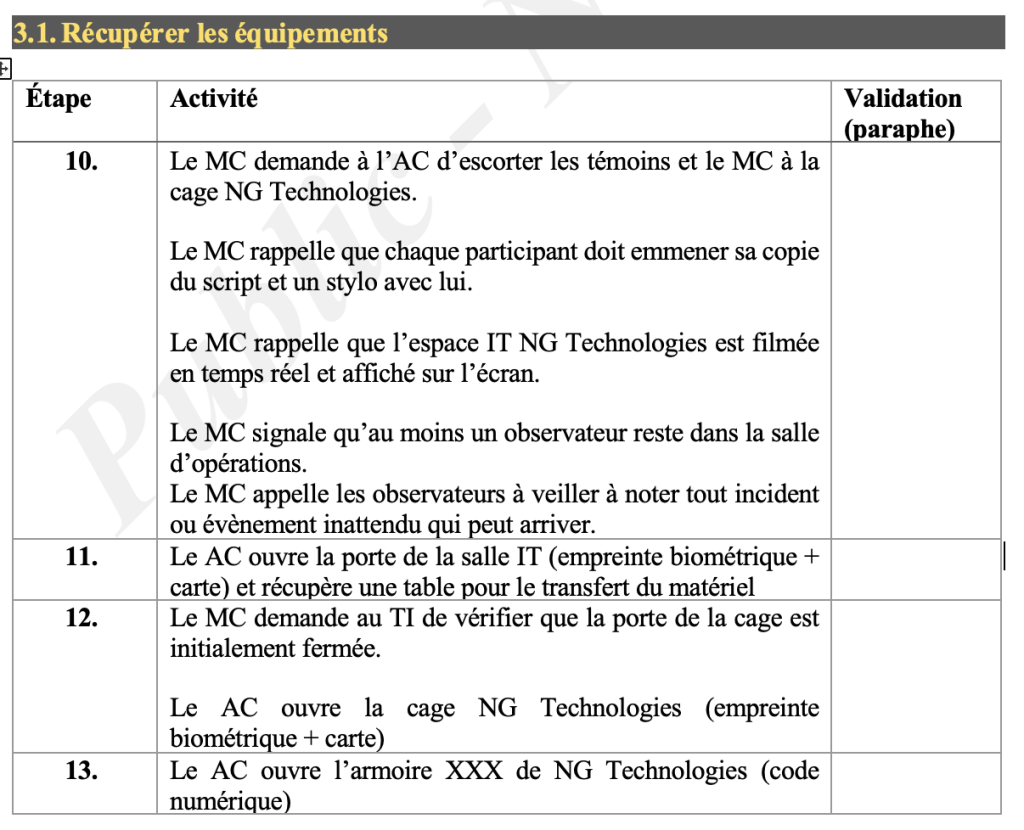

La cérémonie est un processus très formel dont le déroulement doit être décrit de façon détaillé dans un script de cérémonie. Le script est composé de plusieurs actions à réaliser. Chaque action doit être documenté : qui le fait, avec quels équipements, quelles commandes, résultat attendu, …

Rôles

Le script de cérémonie doit définir les rôles et les actions à réaliser pour chaque participant. Ci-dessous, quelques rôles typiques pour une cérémonie de clés.

Maître de Cérémonie (MC)

Il prend le lead de la cérémonie en annonçant le début et la fin de chaque acte. Toutes les actions exécutées par les participants doivent être demandées et/ou validées par le Maitre de cérémonie

Administrateur de Cérémonie (AC)

Il prend en charge l’exécution des scripts de cérémonie. L’AC prend aussi en charge la récupération et la distribution des équipements conformément au script.

Le Témoin Interne (TI)

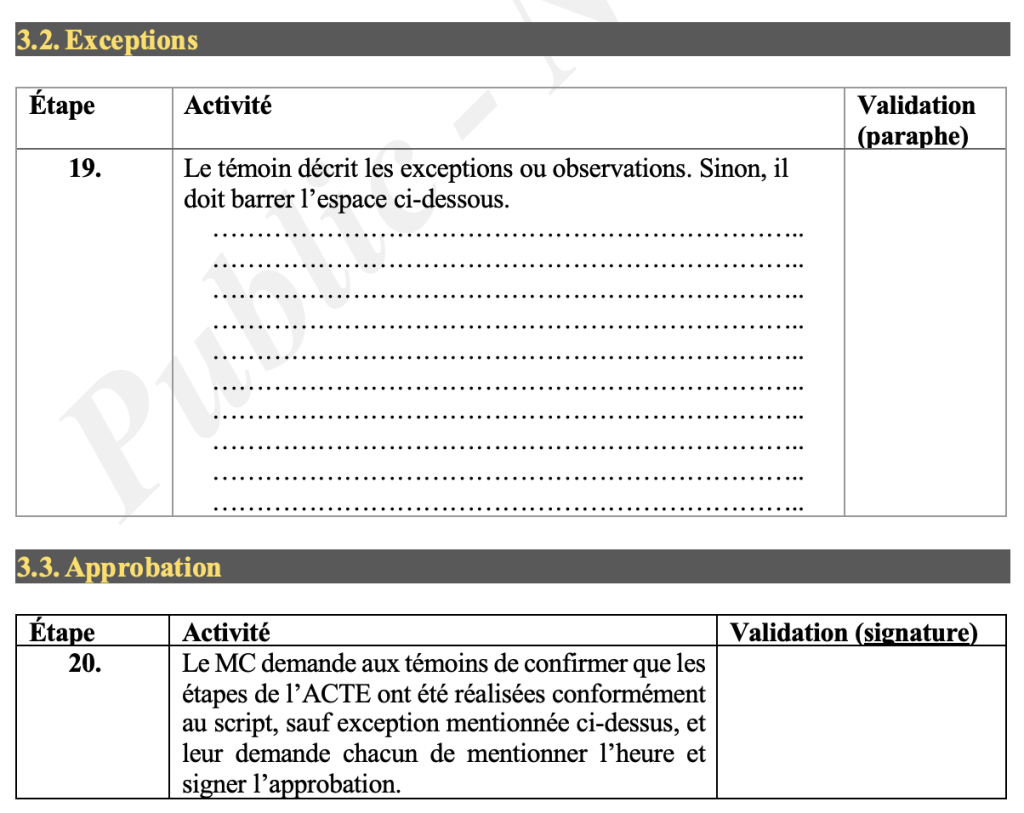

Le témoin interne vérifie la bonne exécution du script conformément aux bonnes pratiques et aux règles de sécurité de l’autorité. Le Témoin Interne est appelé à cocher les cases des différentes étapes du script et à signer l’approbation par acte.

Le témoin interne peut à tout moment signaler des exceptions et les mentionner dans la partie appropriée du script.

Les Auditeurs Externes

Les auditeurs externes sont des auditeurs habilités à attester la bonne exécution du script. Les auditeurs externes sont appelés à cocher les cases des différentes étapes du script et à signer l’approbation par acte.

Les auditeurs externes peuvent à tout moment signaler des exceptions et les mentionner dans la partie appropriée du script.

Les observateurs internes

Ce sont des observateurs de la même structure qui suivent la cérémonie et ne jouent pas rôle dans le script.

Les observateurs externes

Il s’agit d’observateurs externes à la structure qui suivent la cérémonie et ne jouent pas rôle dans le script.

Le notaire

Le notaire est un témoin externe qui est habilité a confirmer la bonne exécution du script. Le notaire est appelé à cocher les cases des différentes étapes du script et à signer l’approbation par acte.

Le notaire peut à tout moment signaler des exceptions et les mentionner dans la partie appropriée du script.

Porteurs de secret

Ce sont des employés de la structure qui se partageront le secret des clés à générer. Chaque porteur de secret doit disposer d’un coffre-fort personnel permettant de protéger ses cartes et secrets.

Les principaux actes

Le script d’une cérémonie de clé est composé de plusieurs actes; chaque acte est un ensemble d’opérations et commandes à réaliser.

Les actes typiques d’une cérémonie de clés :

Vérification du matériel (caméras, numéros de série HSM, cartes, poste de travail à utiliser, horodateur, ….)

Initialisation du HSM et génération de clés master ou équivalent selon le HSM

Génération de la clé privée de la CA

Distribution des secrets selon la politique préalable définie

Création du certificat auto-signé (si Root CA)

Exportation du certificat public pour intégration dans les stores de confiance

Sauvegarde sécurisée (backup crypté, double scellé)

Signature des PVs par l’ensemble des participants

Exemples et extraits

Ci-dessous, quelques extraits et exemples.

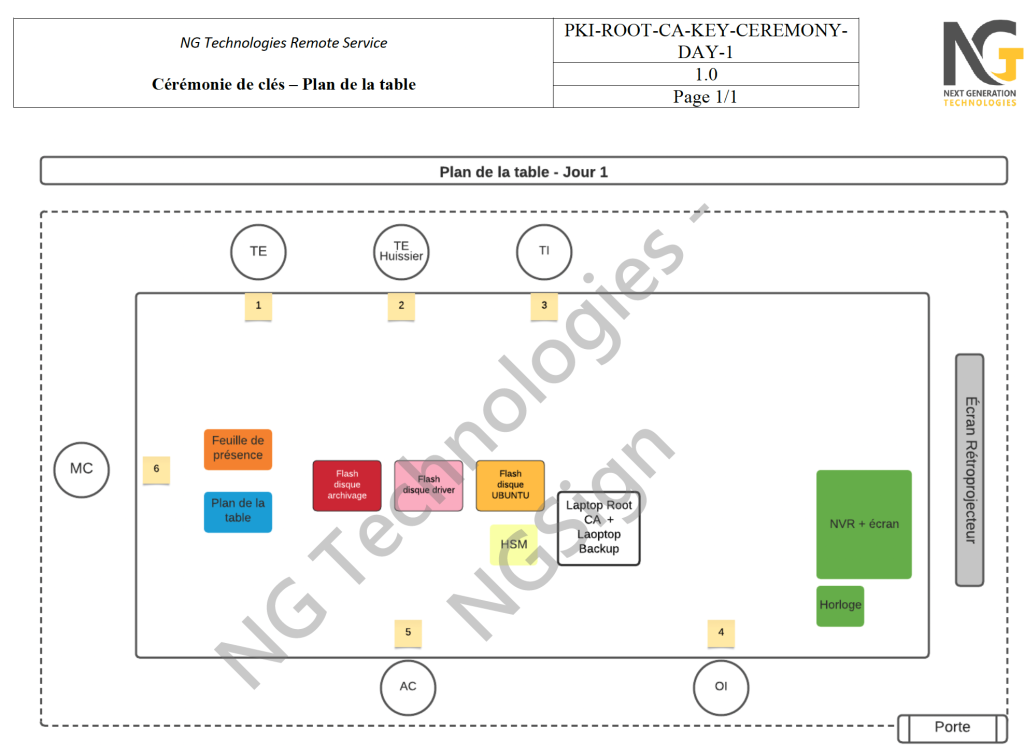

Plan de table

Il est important d’avoir un plan de table qui précise l’emplacement de chaque participant et chaque équipement qui sera utilisé lors de la cérémonie.

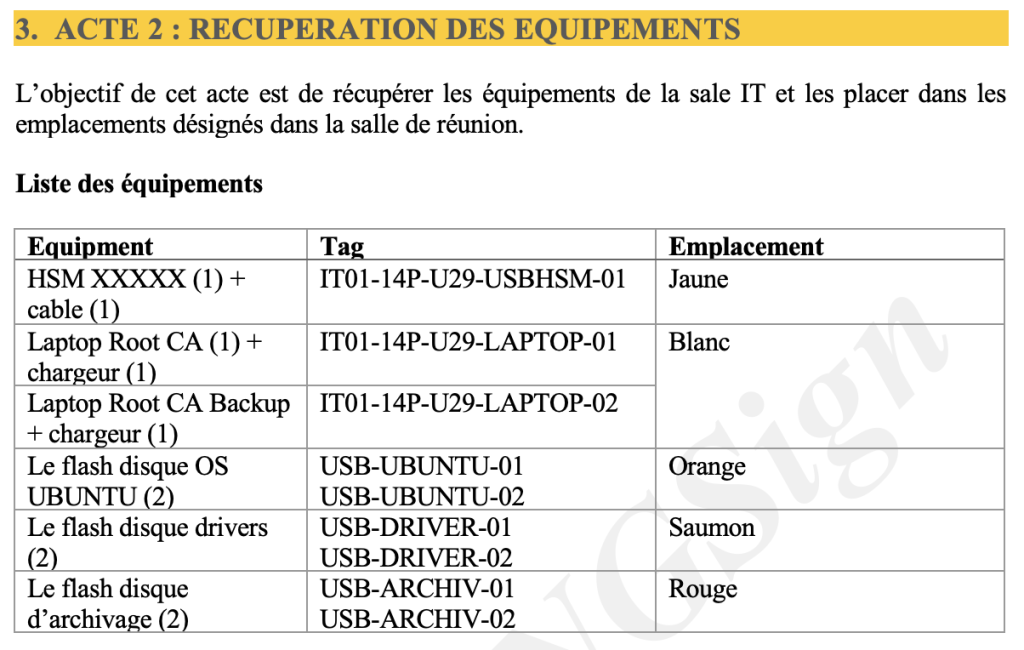

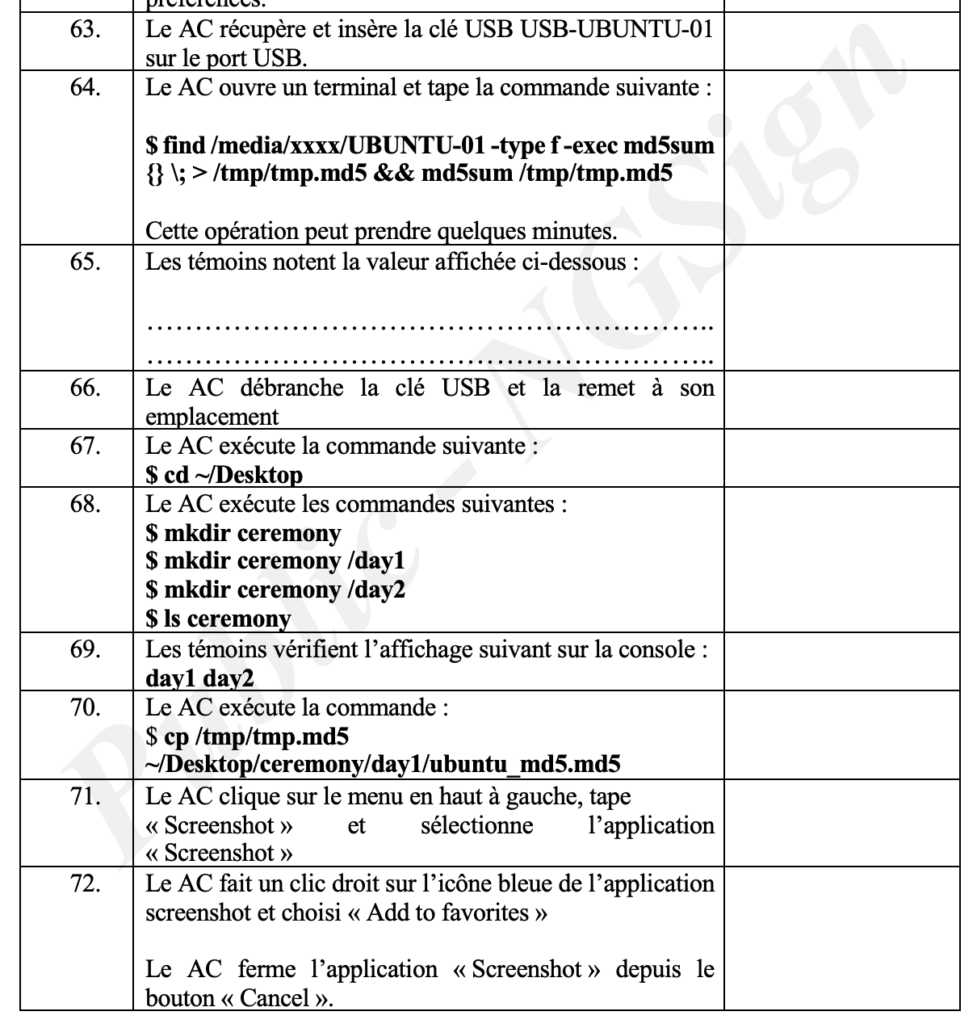

Exemple d’un acte – Acte Récupération des équipements

Les équipements utilisés lors des opérations cryptographiques (e.g les HSM et les postes) doivent avoir été préalablement identifiés et vérifiés. Chaque équipement doit avoir un tag et un emplacement spécifique sur la table en face de la caméra.

Traçabilité des logs et des captures

Toute opération liée à l’utilisation d’un équipement, à la configuration des logiciel ou la génération des clés doit être tracé avec une capture d’écran et copie des fichiers de log. L’intégrité des captures et du log doit être formellement attestée par les observateurs et les auditeurs

Enregistrements Vidéo/Audio

L’ensemble des actions réalisés à la cérémonie de clés doivent être enregistrés en vidéo et audio. Le log de l’enregistrement et les vidéos font partie intégrante des traces de preuve du respect du script lors d’un audit.

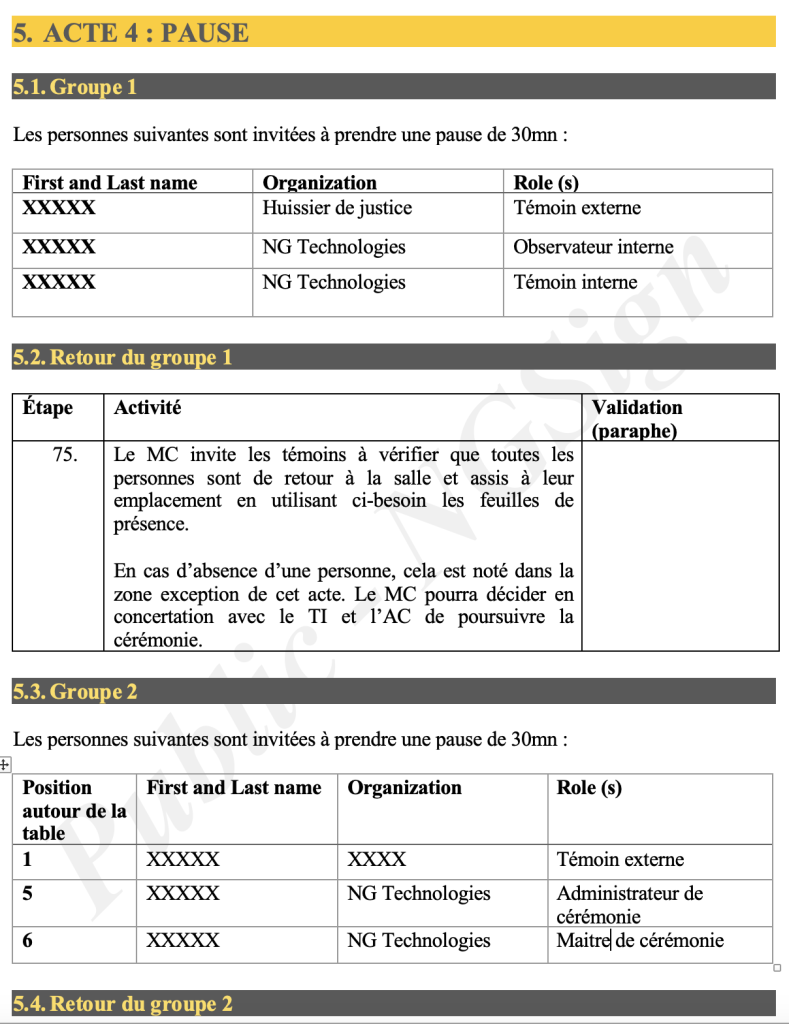

Avoir des observateurs à chaque instant

Selon le type de cérémonie, la réalisation peut prendre plusieurs heures. Les pauses doivent être formellement décrits dans le script de cérémonie pour assurer que, à chaque instant, au moins un observateur interne/externe est présent dans la salle de cérémonie.

Conclusion

La réalisation d’une cérémonie de clé pour une Autorité de Certification est un exercice à la fois technique et organisationnel, où chaque détail compte. Notre retour d’expérience confirme qu’une préparation rigoureuse — politique cryptographique claire, rôles bien définis, environnement sécurisé, scripts exhaustifs et traçabilité irréprochable — constitue la clé d’un processus maîtrisé et conforme aux exigences d’audit.

Au-delà de l’aspect purement cryptographique, une cérémonie de clé est avant tout un processus de confiance, impliquant transparence, supervision, séparation des rôles et documentation de bout en bout. Les bonnes pratiques décrites ici visent à garantir non seulement la sécurité opérationnelle des clés, mais aussi la crédibilité et la robustesse de toute l’infrastructure PKI qui en découle.